Il phishing è una tecnica di furto di dati sensibili, sulla rete. L’utente è invitato e persuaso a commettere una serie di azioni, al fine di diffondere i suoi dati personali a individui non autorizzati all’accesso. Contrastare questa pratica è di vitale importanza, per garantire la propria sicurezza: quali sono le azioni più efficaci?

Phishing: origine e conseguenze del fenomeno

La grafia phishing è l’unione di due parole inglesi, fishing (pescare) e phony (falso). I primi tentativi di phishing risalirebbero, addirittura, agli anni Settanta. Questo tipo di attacco informatico fa capo ad una sofisticata forma di condizionamento, chiamata ingegneria sociale. Con raffinate tecniche di ingegneria sociale, gli utenti vengono indotti a fidarsi di un marchio o di una pagina fittizi e a compiere azioni a loro sfavore. Ad esempio, ricevono una mail con l’intestazione di una multinazionale o di una banca, nel testo della quale è contenuto l’invito a cliccare su un indirizzo internet. Questa finta pagina internet sarà l’esca alla quale gli ignari navigatori abboccheranno. I messaggi contengono un senso di paura o di urgenza, oppure fanno leva sulla generosità del singolo.

Riscopri anche tu il piacere di informarti!

Il tuo supporto aiuta a proteggere la nostra indipendenza consentendoci di continuare a fare un giornalismo di qualità aperto a tutti.

SostieniciScopo dei tentativi di phishing è indurre l’utente a fornire dati sensibili o personali, come le credenziali del proprio internet banking o dell’accesso ai social network. Il bottino è rappresentato da furti di identità, numeri di carte di debito e di credito, numeri di conti correnti bancari. In alcuni casi, il phishing è finalizzato a far scaricare agli utenti dei software, detti malware. Malware è una parola inglese che sta per malicious software: software dannoso, creato per danneggiare utenti, organizzazioni e sistemi, infiltrandosi nei codici di programmazione dei software. I malware più pericolosi sono i ransomware, per liberarsi dai quali è addirittura necessario pagare un riscatto.

Tipi di phishing e valore del danno

I tipi di phishing sono molteplici: la differenza principale sta nel canale attraverso il quale il messaggio malevolo viene veicolato. Esiste il phishing via sms (smishing), il phishing telefonico (voice phishing – vishing), il phishing sui social attraverso messaggio privato. Gli attacchi di phishing possono prendere di mira molteplici utenti (si parla allora di attacco di massa), un singolo utente (spear phishing) che ha accesso a dati sensibili, o alcuni dipendenti di un’azienda (Business Email Compromise, BEC). Nel caso di attacco BEC, i dipendenti di un’azienda ricevono mail dalle caselle postali delle figure apicali; in queste mail è contenuto l’invito a sborsare ingenti somme di denaro.

Quanto costa il phishing a chi lo subisce? Secondo quanto riportato da Agi nel 2022, ogni dato rubato costa alle aziende italiane in media 143 euro. L’industria farmaceutica paga il prezzo più alto: ben 182 euro a dato; per le banche, il costo si aggira sui 173 euro. IBM ha calcolato che il danno medio, in Italia, si aggiri attorno ai 3,4 milioni di euro, con un aumento del 13% rispetto al 2020. Cedere al ricatto dei ransomware non conviene: pagare non garantisce la soluzione al problema, inoltre il costo del riscatto è alto. Una recentissima sentenza della Corte di Cassazione ha dato ragione agli istituti di credito: non rispondono dei danni derivanti da tentativi di phishing. In pratica, se un cliente cede, perché frodato, le credenziali del proprio profilo internet banking a terzi, la banca non è tenuta a rispondere di eventuali ammanchi.

Consigli di buon senso e soluzioni di sicurezza Zero Trust

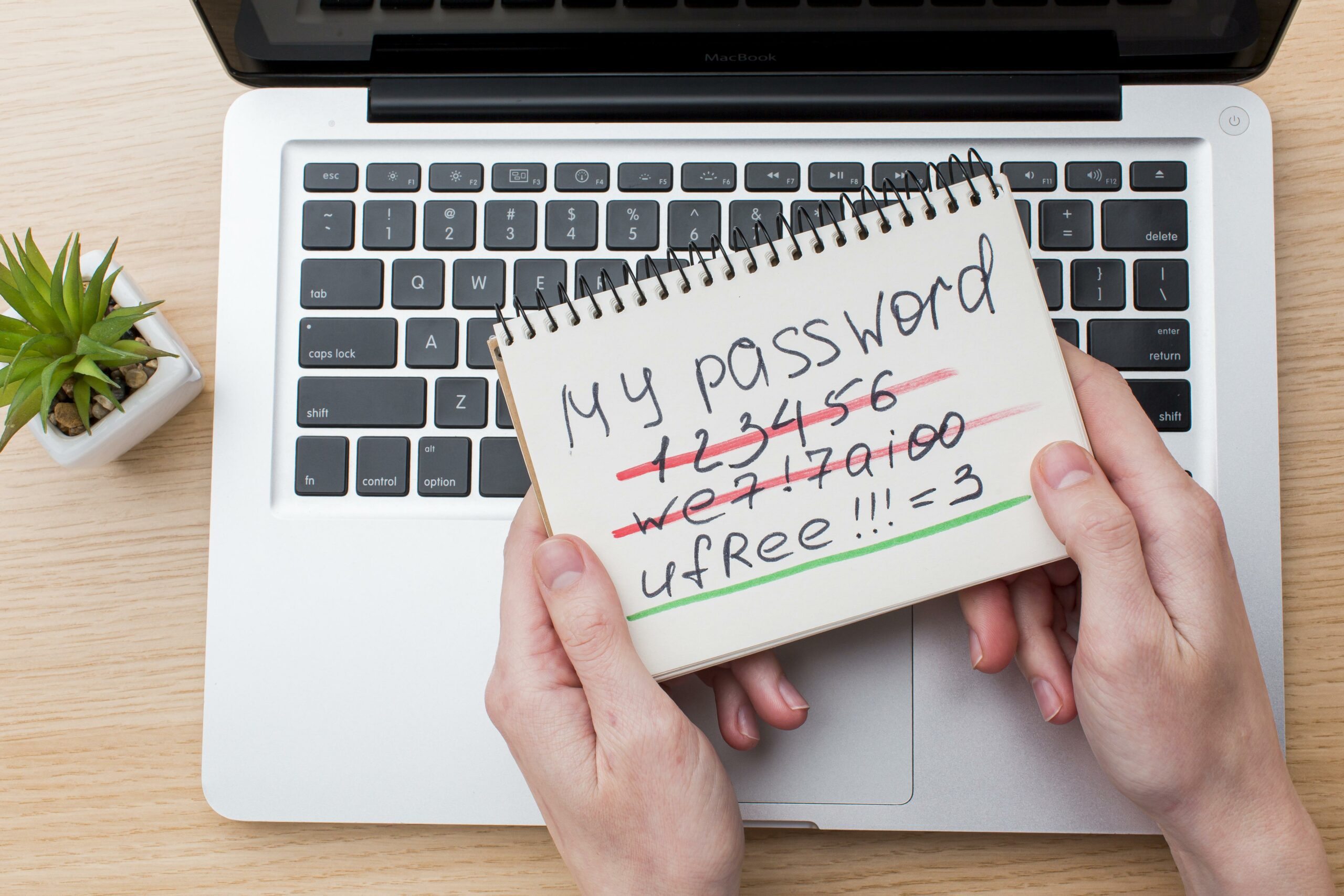

Come evitare i tentativi di phishing? Il primo consiglio è utilizzare il buon senso: non cliccare su link sospetti, contenuti in messaggi sms o in email. Occorrerebbe controllare bene l’url del link e non fidarsi di dominii non riconoscibili. Il dominio è l’ultima parte di un indirizzo internet, quella che segue il punto: se contiene parole non usuali, è bene non considerarlo attendibile. É bene inserire informazioni solo su siti web sicuri, il cui indirizzo sia preceduto dalle lettere https (protocollo di sicurezza). Altre strategie di difesa prevedono il frequente cambio delle proprie password, l’utilizzo di antivirus e di software aggiornati, a protezione dei dispositivi elettronici dai quali ci si collega alla rete, l’abilitazione del browser a download di files da fonti attendibili.

Per scoprire se si è stati inconsapevolmente vittima di un data breach (breccia nei sistemi di sicurezza aziendali e furto dati), è possibile consultare il sito have I been pwned?. Inserendo la propria mail nella pagina principale, compaiono eventuali risultati relativi al furto dei propri dati, ovvero in quali circostanze e da quali database presenti online è stata rubata la propria mail. A livello aziendale, un’adeguata formazione dei dipendenti è cruciale per evitare contaminazioni. I reparti IT dovrebbero varare appositi protocolli, misure di sicurezza e percorsi di formazione. Oltre alle classiche copie di sicurezza dei dati e all’utilizzo di firewall, la strategia attualmente più propizia, in termini di sicurezza, è il modello Zero Trust.

Il modello Zero Trust, progettato da IBM, prevede il salvataggio dei dati in uno spazio virtuale (cloud), ritenuto più facilmente difendibile, perché de-fisicizzato. L’accesso allo spazio avviene attraverso autenticazione a due fattori, utilizzando tre credenziali, una delle quali si autoaggiorna nell’arco di un minuto. All’interno dell’architettura software aziendale, si crea una rete di accessi privilegiati, che certifica e protegge, allo stesso tempo, dipendenti e clienti dell’azienda.